TCP/IP体系结构(IP和端口):

什么是IP地址:

- IP地址是电子设备(计算机)在互联网上的唯一标识,用来在互联网中寻找电脑

- 内网(局域网)IP:路由以内的网络,可以连接互联网,但是互联网无法直接连接内网(需要端口映射)

- 公网(互联网)IP:顾名思义,互联网IP地址,可以直接和互联网资源互通,不需要端口映射,日常应用如摄像头远程监控、电脑远程开机、主机游戏互联、NAS

- 总结:IP地址就像家庭地址一样,公网IP是小区地址,小区中又有很多住户,内网IP就是自己家具体的门牌号,自己可以从小区出去(内网IP能连接互联网),但是外人进入自己家需要通过门岗验证(公网IP无法直接连接内网IP)

什么是端口:

- 端口是应用程序(服务)在计算机中的唯一标识

- 端口是英文port的意译,可以认为是设备与外界通讯交流的出口

- 端口可分为虚拟端口和物理端口,其中虚拟端口指计算机内部或交换机路由器内的端口,不可见(一般说的虚拟端口也称逻辑端口)

- 和IP地址不能分开

HTTP超文本传输协议:

HTTP协议特点:

- 基于tcp/ip协议

- 默认端口号为80

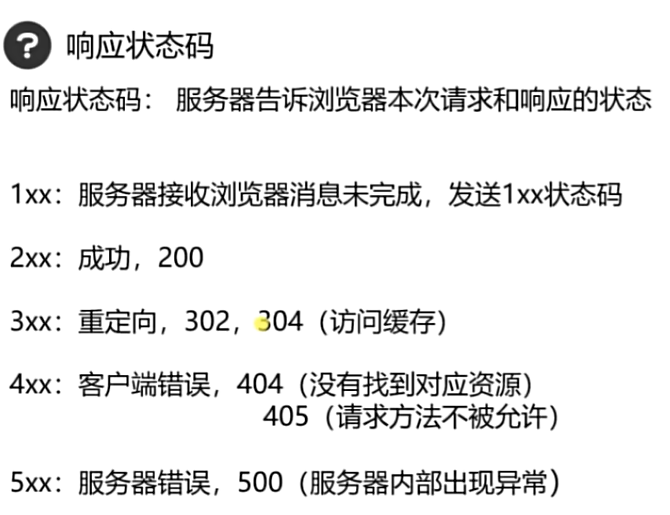

- 请求和响应一一对应

- 每次请求相互独立,是无状态协议

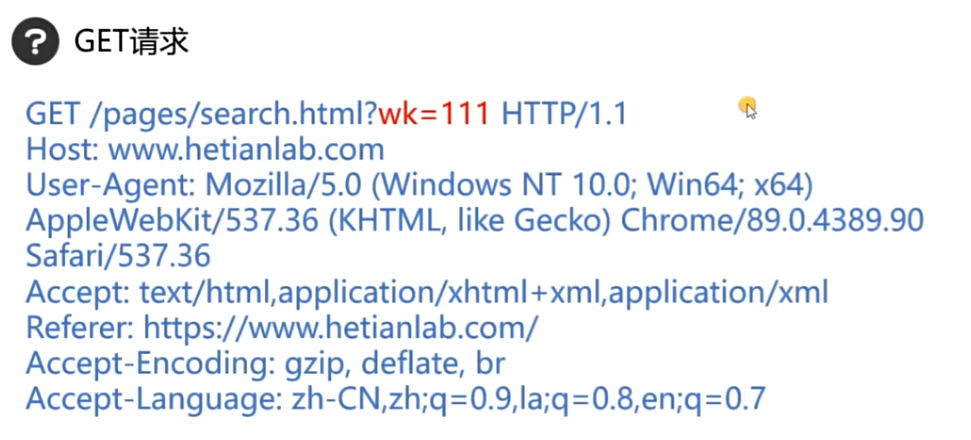

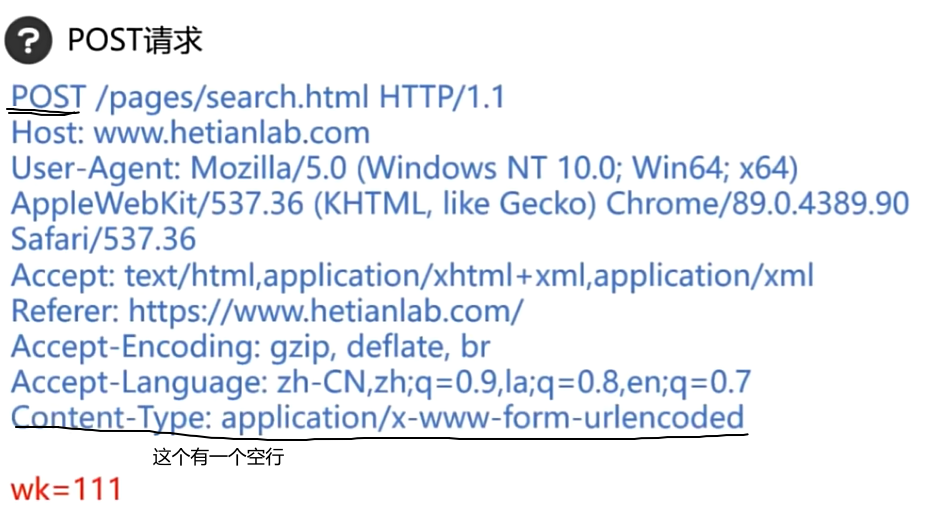

HTTP有八种请求方式,常用的是get、post

get请求:请求参数在uri地址中,uri有长度限制

post请求:请求参数在请求体中,无大小限制

get和post的区别:

- get参数在uri地址中,post参数在请求体中,get请求大小受限制

- get字符型,post字节型

请求消息:

响应消息:

网络测试命令:

如何查看IP地址

- ipconfig #查看IP地址基本信息

- ipconfig /all #查看IP地址详细地址

- ipconfig /flushdns #清空本机DNS缓存

- ipconfig /displaydns #查看DNS缓存记录

- ipconfig /release #释放本机IP地址

- ipconfig /renew #重新获取IP地址(续约)

测试网络连接性

- ping 目标IP地址 #测试网络连通性,有去有回即为可以成功通信

- ping -t 目标IP地址 #一直ping

- ping -n 数字 目标IP地址 #修改ping包的数量

- ping -l 数字 目标IP地址 #修改ping包的大小

- 注:如果ping不通,可能对方不在线,或者对方开着防火墙

手工解析域名

- nslookup 域名 #手工解析域名的IP地址

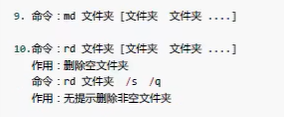

文件操作命令

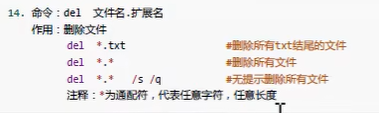

删除文件

格式:del 文件名.扩展名

del *.txt #删除所有txt类型的文件

del **.* #删除所有文件(有提示)*

del . /s/q #无提示删除所有文件

注释:*为通配符,代表任意字符,任意长度

浏览文件内容

- type 文件名.扩展名 (全部显示)

- | more(分页显示)

- type 文件名.扩展名 | more(按空格下一页)

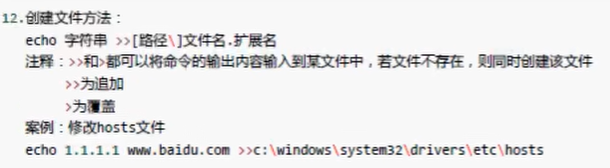

输出信息

echo 字符串(表示在屏幕上输出字符串)

格式:echo 字符串 >> 路径(表示把字符串输入到文件里面)

copy con 文件名.扩展名

- 开始编写内容

- Ctrl键+Z回车结束

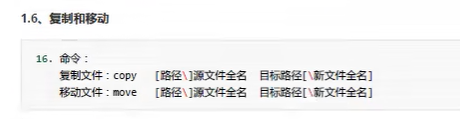

复制和移动

定时关机或重启

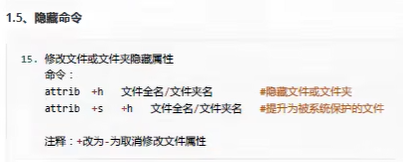

隐藏命令

快速生成一个空文件

- fsutil file createnew c:\windows\system.ini 409600

- 表示生成一个文件system.ini大小为409600

修改关联

- assoc .txt=exefile

- 表示把.txt类型文件修改为程序文件

- assoc .txt=mp3file

- 表示把.txt类型文件修改为mp3类型文件

修改名字

- ren 旧名 新名

批处理编写:

作用:自上而下成批的处理每一条命令,直到执行最后一条

创建批处理

扩展名:.bat

创建方法:新建一个记事本文件,然后将扩展名改成.bat

添加标题

- tiele 标题名

- 作用:为批处理脚本设置标题

暂停

- pause(后面有命令也不再执行)

- 作用:暂停批处理运行

关闭回显

- @echo off(表示只显示运行的结果)

- 作用:关闭回显功能,也就是屏蔽过程,建议放置在批处理的首行

修改颜色

- color 0a(0a就是对应的颜色)

空行

- echo .(空一行)

- 作用:在执行批处理脚本时,可以空一行

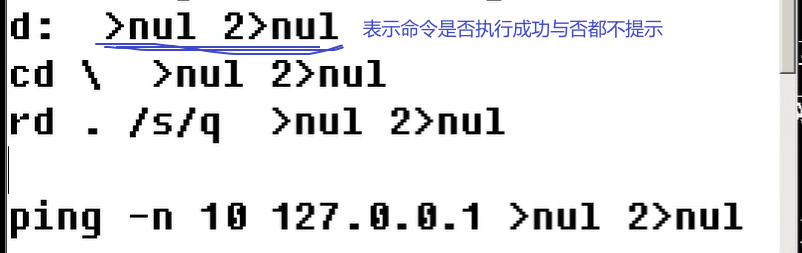

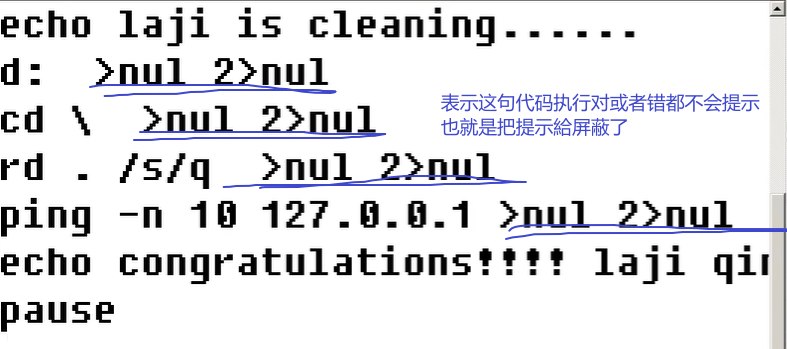

关闭提示

开启(打开)

- start(后面什么都不写,表示打开cmd)

- start www.baidu.com(打开百度这个网页)

- 还可以打开某个程序或文件,后面跟路径

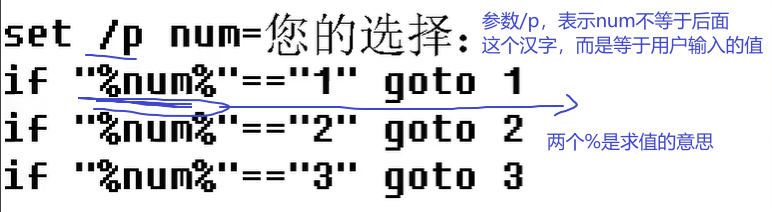

输入(复制)

set 参数 变量

作用:设置变量,常用在脚本中的互动赋值

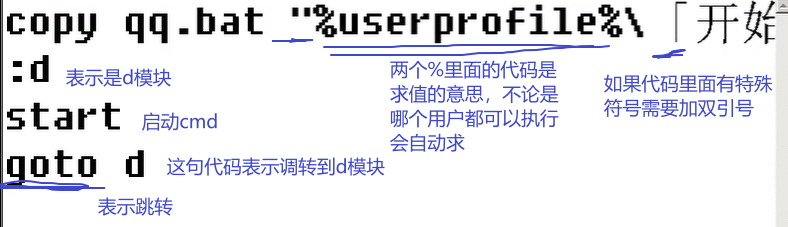

标签和跳转

- :5 (定义标签/模块名5)

- goto 5(实现跳转到模块5)

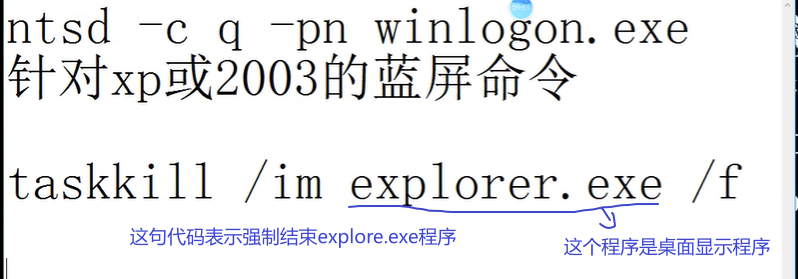

例子

第一行代码表示把qq.bat这个程序放到电脑启动文件夹下,电脑只要一开机就会执行

用户与组管理:

用户概述

- 每个用户登录系统后,拥有不同的操作权限

- 每个账户有自己唯一的SID(安全标识符)

- Windows系统管理员administrator的UID是500,普通用户的UID是1000开始

- 不同的账户拥有不同的权限,为不同的账户赋权限,也就是为不同账户的SID赋权限

- 查看SID值:whoami /user

- 账户密码存储位置:c:\windows\system32\config\SAM #暴力破解#撞库

- Windows系统上,默认密码最长有效期42天

内置账户

- 给人使用的账户:

- administrator #管理员账户

- guest #来宾账户

- 计算机服务组件相关的系统账户:

- system #系统账户==权限至高无上

- local services #本地服务账户==权限等于普通用户

- network services #网络服务账户==权限等于普通用户

- 给人使用的账户:

配置文件

- 每个用户都有自己的配置文件(家目录),在用户第一次登录时自动产生

- 路径是:win7/win2008–>c:\用户\

- xp/win2003–>c:\Documents and Settings\

用户管理命令

- net user #查看用户列表

- net user 用户名 密码 #改密码

- net user 用户名 密码 /add #创建一个新用户

- net user 用户名 /del #删除一个用户

- net user 用户名 /active:yes/no #激活或禁用账户

组概述

- 组的作用:简化权限的赋予

- 赋权限的方式:

- 用户–组–赋权限

- 用户–赋权限

内置组

- 内置组的权限默认已经被系统赋予

- administrators #管理员组

- guests #来宾组

- users #普通用户组,默认新建用户都属于该组

- network #网络配置组

- print #打印机组

- Remote Desktop #远程桌面组

组管理命令

- net localgroup #查看组列表

- net localgroup 组名 #查看该组的成员

- net localgroup 组名 /add #创建一个新的组

- net localgroup 组名 用户名 /add #添加用户到组

- net localgroup 组名 用户名 /del #从组中踢除用户

- net localgroup 组名 /del #删除组

服务器远程管理:

netstat -an #查看本机开放的所有端口

- telnet(远程登录):23

- 远程桌面协议(RDP):3389

- 文件传输:445

远程管理类型

- 远程桌面(图形)

- telnet(命令行)

NTFS安全权限:

NTFS权限概述

- 通过设置NTFS权限,实现不同的用户访问不同的权限(针对文件/文件夹)

- 分配了正确的访问权限后,用户才能访问其资源

- 设置权限防止资源被篡改、删除

文件系统概述

- 文件系统即在外部存储设备上组织文件的方法

- 常见的文件系统:

- FAT Windows

- NTFS Windows

- EXT Linux常见

NTFS文件系统特点

- 提高磁盘读写性能

- 可靠性

- 加密文件系统

- 访问控制列表(设置权限)(ACL)

- 磁盘利用率

- 压缩

- 磁盘配额

- 支持单个文件大于4个G

修改NTFS权限

取消权限继承

- 作用:取消后,可以任意修改权限列表

- 方法:文件夹右键属性—安全—高级—去掉第一个对号—选择复制即可

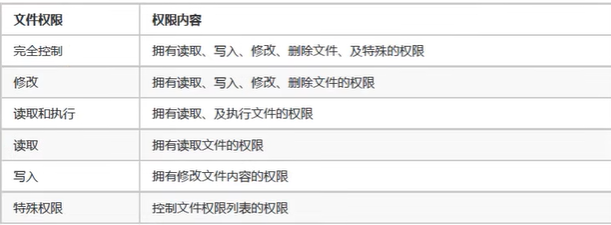

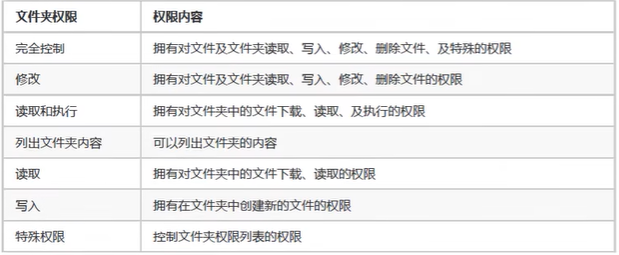

文件及文件夹权限

权限累加

- 当用户同时属于多个组时,权限是累加的

拒绝最大

- 当用户权限累加时,如遇到拒绝权限,拒绝最大

取得所有权

- 默认只有administrator有这个权限

- 作用:可以将任何文件夹的所有者改为administrator

强制继承

- 作用:对下强制继承父子关系

- 方法:文件夹右键属性–安全–高级–勾上第二个对号,即可

文件复制对权限的影响

- 文件复制后,文件的权限会被目标文件夹的权限覆盖

文件共享服务器:(cifs)

共享服务器概述

- 通过网络提供文件共享服务,提供文件下载和上传

创建共享

- 方法:文件夹右键属性–共享–开启共享–设置共享名–设置共享权限

- 注意:

- 在本地登录时,只受NTFS权限影响

- 在远程登录时,将受共享和NTFS权限的共同影响,且去交集

- 所以建议设置共享权限为everyone完全控制,然后具体的权限需求在NTFS权限中设置即可

访问共享

- 在开始运行或我的电脑地址栏中,输入UNC地址:

- \文件共享服务器IP

- \文件共享服务器IP\共享名

创建隐藏的共享

- 方法:共享名$

访问隐藏共享的方法

- \服务器IP\共享名$

共享相关命令

- net share #列出共享列表

- net share 共享名 /del #删除共享

- whoami #显示当前用户的名字

- whoami /user #显示当前用户信息

屏蔽系统隐藏共享自动产生

打开注册表

- 打开注册表编译器:regedit

定位共享注册表位置

查看本地网络连接状态

- netstat -an

关闭445服务

- 445端口是文件传输端口–>SMB(网络通信协议)

- 方法1:cmd–>services.msc,并停止及禁用server服务

- 方法2:禁止被访问445,配置高级安全防火墙–>入站规则

DHCP部署与安全:

DHCP作用:

- 自动分配IP地址

DHCP相关概念:

- 地址池/作用域:(IP、子网掩码、网关、DNS、租期),DHCP协议端口是UDP 67/68

DHCP优点:

- 减少工作量,避免IP冲突,提高地址利用率

DHCP原理:

- 也称为DHCP租约过程,分为4个步骤:

- 客户机发送DHCP Discovery广播包

- 客户机广播请求IP地址(包含客户机的MAC地址)

- 服务器响应DHCP Offer广播包

- 服务器响应提供的IP地址(但无子网掩码,网关等参数)

- 客户机发送DHCP Request广播包

- 客户机选择IP(也可以认为确认使用哪个IP地址)

- 服务器发送DHCP ACK广播包

- 服务器确定了租约,并提供网卡详细参数IP、网关、DNS、租期等

DHCP续约:

- 当到达租期的50%,客户机会再次发送DHCP Request包,进行续约,如服务器无响应,则继续使用并在87.5%的时候再次发送DHCP Request包,进行续约,若仍然无响应,并释放IP地址,及重新发送DHCP Discovery广播包来获取IP地址,当无任何服务器响应时,自动给自己分配一个169.254.x.x/16(后两位是随机的),属于全球统一无效地址,用于临时内网通信!

部署DHCP服务器:

- IP地址固定(服务器必须固定IP地址)

- 安装DHCP服务插件

- 新建作用域及作用域选项

- 激活

- 客户机验证

- ipconfig #查看本机的IP地址

- ipconfig /all #查看本机的IP地址的详细信息

- ipconfig /release #释放IP(取消租约,当改为手动配置IP,也可以释放租约)

- ipconfig /renew #重新获取IP(当有IP时,发送request续约,无IP时发送Discovery重新获取IP)

地址保留:

- 是对指定的MAC地址,固定动态分配IP地址

选项优先级:

- 作用域选项>服务器选项

- 当服务器上有多个作用域时,可以在服务器选项上设置DNS服务器

DHCP备份:

- 防止服务器损坏,有备份的服务器可以直接还原

DHCP攻击和防御:

- 第一种方式:

- 攻击DHCP服务器:频繁的发送伪装DHCP请求,直到将DHCP地址池资源耗尽(攻击的是服务器)

- 防御:在交换机(管理型)的端口上做动态MAC地址绑定

- 第二种方式:

- 伪装DHCP服务器攻击:hack(黑客)通过将自己部署为DHCP服务器,为客户机提供非法IP地址(攻击的是客户机)

- 防御:在交换机上(管理型),设置除合法的DHCP服务器所在的接口外,全部设置为禁止发送dhcp offor包

- 第一种方式:

DNS部署与安全:

DNS:

- 解释:Domain Name Service域名服务

- 作用:为客户机提供域名解析服务器

域名服务:

域名组成概述:

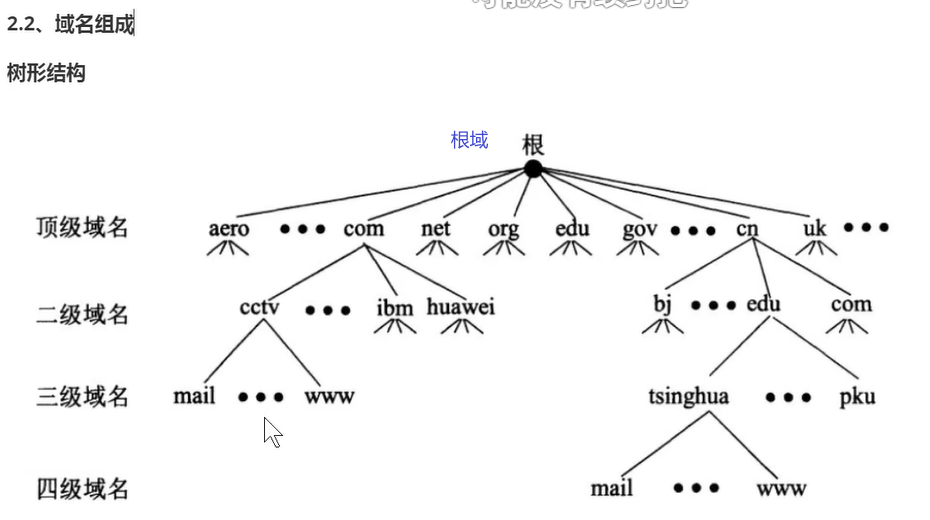

域名组成:

最后一个 . 是根域(一般情况下是省略的)

.com为顶级域(一级域名)

baidu为二级域名

www为主机名

监听端口:

- TCP 53

- UDP 53

DNS解析种类:

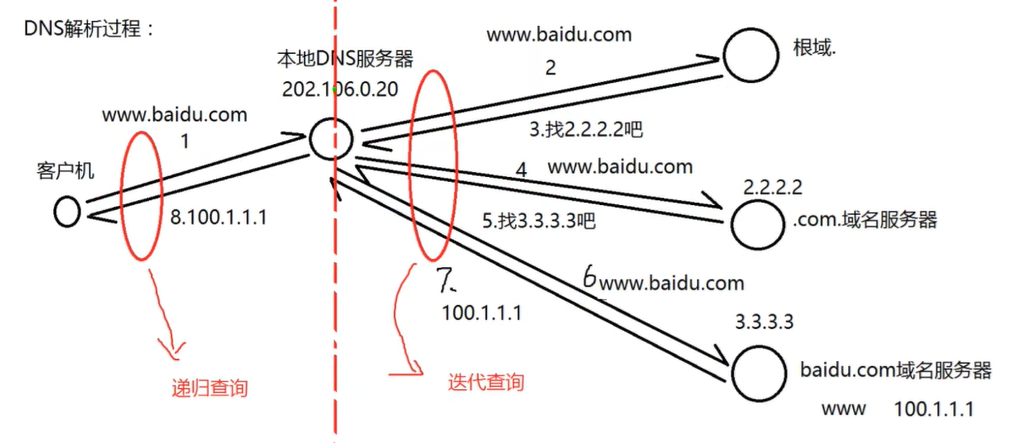

按照查询方式分类:

递归查询:客户机与本地DNS服务器之间

迭代查询:本地DNS服务器与根域等其他DNS服务器的解析过程

解析过程:(客户机指向谁,谁就是本地DNS服务器)

按照查询内容分类:

- 正向解析:已知域名,解析IP地址

- 反向解析:已知IP地址,解析域名

DNS服务器处理域名请求的顺序:

- DNS高速缓存(必须学会如何查看及清空)

- DNS区域配置文件

- DNS转换器

- 根提示

域名解析记录类型:

- A记录:正向解析记录

- CNAM记录:别名

- PTR记录:反向解析记录

- MX:邮件交换纪录

- NS:域名服务器解析

DNS服务器分类:

- 主要名称服务器

- 辅助名称服务器

- 根名称服务器

- 高速缓存名称服务器

客户机域名请求解析顺序:

- 先看自己的DNS缓存

- 本地hosts文件

- 找本地DNS服务器

服务器对域名请求解析顺序:

- 自己DNS高速缓存

- 本地区域解析文件

- 转发器

- 根

IIS之Web服务器:

Web服务器也称为:网页服务器或HTTP服务器

Web服务器使用的协议是:HTTP协议或HTTPS协议

HTTP协议端口号:TCP 80

HTTPS协议端口号:TCP 443

Web服务器发布的软件:

部署Web服务器:

- 配置静态IP地址

- 安装IIS-Web插件

- 停用默认站点

- 新建网站-地址端口绑定-指定站点路径-设置权限

- 设置默认文档

- 注意:这是使用win2003,win2008只是格式变了

一台服务器同时发布多个Web站点:

- 不同的IP,相同的端口

- 相同的IP,不同的端口

- 相同的IP,相同的端口,不同的域名(也需要DNS配置)

网站类型:

- 静态网站:一般扩展名是.html或.htm,无后台数据库

- 动态数据库:一般扩展名为.php或.asp,有后台数据库,asp或php可以连接前台页面与后台数据库

常见小问题:

第一种方法需要单独在配置一个用IP访问(不加域名)

IIS之FTP服务器:

File Transfer Protocol 文件传输协议

端口号:TCP 20/21

FTP工作方式:

- 主动模式

- 21端口:控制端口

- 20端口:数据端口

- 被动方式

- 21端口+随机端口作为数据传输端口

- 注意:

- 主被动模式,阐述的是数据传输过程

- 主被动模式,选择权在客户机上

- 主被动模式,所谓主或被是站在服务器的角度

- 主动模式

部署FTP服务器

- 配置静态IP

- 安装IIS-ftp插件(一般是在Web插件里面)

- 使用默认站点或创建新的站点

- 去掉匿名访问对勾

- 注意:用户最终权限为FTP权限与NTFS权限取交集

- 建议:FTP权限全部勾选,然后具体的在NTFS里选择

域:

英文:Domain

内网环境:

- 工作组:默认模式,人人平等,不方便管理

- 域:人人不平等,集中管理,统一管理

域的特点:

- 集中、统一管理

域的组成:

- 域控制器:DC(Domain Controller)

- 成员机(成员机之间是平等的)

域的部署:

- 安装域控制器–就生成了域环境

- 安装了活动目录–就生成了域控制器

- 活动目录:Active Directory=AD

活动目录:

- 简称:AD

- 特点:集中管理/统一管理

部署安装活动目录:

- 开启2008虚拟机,并桥接到vmnet1(不能是0)

- 配置静态IP地址

- 开始-运行-输入dcpromo,安装活动目录

- 安装向导

- 勾选DNS-新林中新建域-功能级别设置-域的FQDN(名称)-设置目录服务还原密码(123.com)-勾选安装后重启

- 在DC上登录域(域名/administrator)

- DC的本地管理员升级为域管理员

- 验证AD是否安装成功:

- 计算机右键属性-所属域

- DNS服务器中是否自动创建域名(自己设置的名称)区域文件

- 自动注册DC的域名解析记录

- 开始-管理工具-A D用户和计算机

- computer:普通域成员机列表

- Domain Controller:DC列表

- users:域账号

PC(客户机)加入域:

- 配置IP,并指DNS

- 计算机右键属性-更改-加入域

- 重启加入域后,成功使用域名登录成员机

常见小问题:

- 加入域不成功:

- 网络是不是不通

- 解析是否能成功解析

- 是否为DNS缓存问题

- 登入域不成功:

- 如:XP,已勾选登录域QF,不用再写qf\xiaofei.wen,直接输入xiaofei.com就可以

- 域用户的权限:

- 建议将域用户加入到普通成员机的本地管理员组当中

- 加入域不成功:

本地管理员组:administrators

域管理员组:Domain Admins

OU:组织单位

- 作用:用于归类域资源(域用户、域计算机、域组)

GPO:组策略

- 组策略是相当于是一张表,里面有各种权限设置

- 作用:通过组策略可以修改计算机的各种属性,如开始菜单、桌面背景、网络参数等

- 重点:组策略在域中,是基于OU来下发的

- 组策略在域中下发后,用户的应用顺序是:LSDOU

- L表示是本地

- S表示是站点(林)

- D表示是域

- OU表示是自己所在的组织单位

- 过程:先查找本地的组策略—>去站点(林)查找(一般都不用)—>自己所在域里面查找—>找到自己所对应的OU里面的组策略并应用

- 注意:当后面的组策略设置与前面的组策略产生冲突的时候,会执行后面的组策略设置(也就是说自己所对应的OU组策略权限最大,本地组策略权限最小)

- 在应用过程中,如果出现冲突,后应用的生效(如果不冲突则同时继承生效,也就是取并集)

- 当上级OU设置了强制,那么下级OU里面配置的组策略不再生效,严格使用上级OU设置的组策略

- 当下级OU设置了阻止继承,那么这个OU的组测验和上级的组测验就没有任何关系了,严格按照自己OU里面设置的组策略执行

- 当上级强制和下级阻止继承同时设置,强制生效!

测试:

- 正常情况下:LSDOU顺序

- 上级OU:桌面:aa 运行:删除

- 下级OU:桌面:未配置 运行:不删除

- 下级OU用户结果:桌面:aa 运行:不删除

- 下级OU设置了阻止继承:

- 上级OU:桌面:aa 运行:删除

- 下级OU:桌面:未配置 运行:不删除

- 下级OU用户结果:桌面:未配置 运行:不删除

- 上级OU设置了强制:

- 上级OU:桌面:aa 运行:删除

- 下级OU:桌面:未配置 运行:不删除

- 下级OU用户结果:桌面:aa 运行:删除

- 正常情况下:LSDOU顺序

PKI技术:

PKI概述:

- 名称:Public Key Infrastructure公钥基础设施

- 作用:通过加密技术和数字签名保证信息的安全

- 组成:公钥加密技术、数字证书、CA(证书颁发机构)、RA

- CA是权威证书颁发机构,为了公正“公钥”的合法性

- 机密性:使用对方的公钥加密

- 身份验证/数字签名:使用自己的私钥

信息安全三要素:

- 机密性

- 完整性

- 身份验证/操作的不可否认性

哪些IT领域用到了PKI:

- SSL/HTTPS

- IPsecVPN

- 部分远程访问VPN

公钥加密技术:

- 作用:实现对信息加密,数字签名等安全保障

- 加密算法:

- 对称加密算法:

- 加解密的密钥一致

- 如:DES、3DES、AES 采用的是对称加密算法

- 非对称加密算法:

- 通信双方各自产生一对公私钥

- 双方各自交换公钥

- 公钥和私钥为互相解密关系

- 公私钥不可互相逆推

- 如:RSA、DH采用的是非对称加密

- (对称加密算法)例子:

- 如:x+5=y(对称加密算法)

- x是原数据/原文

- y是密文

- 5是Key/密钥

- 对称加密算法:

- HASH算法:

- 目的是验证数据完整性

- HASH值不可逆

- HASH值=摘要

- MD5、SHA等都是采用的HASH算法

- 数字签名:

- 用自己的私钥对摘要加密得出的密文就是数字签名

证书:

- 证书用于保证公钥的合法性

- 证书格式遵循X.509标准

- 数字证书包含信息:

- 使用者的公钥值

- 使用者标识信息(如名称和电子邮件地址)

- 有效期(证书的有效时间)

- 颁发者标识信息

- 颁发者的数字签名

- 数字证书由权威公正的第三方机构,即CA签发

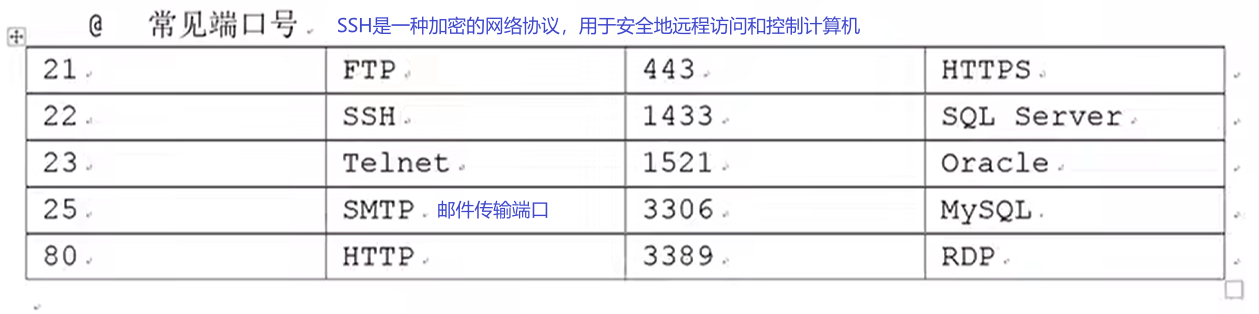

常见的端口号: